Uma ferramenta que deveria proteger a conexão do usuário estava, na verdade, espionando pessoas ilegalmente. O laboratório de proteção digital Koi Security descobriu e relatou o caso de uma extensão para Google Chrome com práticas no mínimo suspeitas.

O levantamento denuncia a FreeVPN.One, uma rede virtual privada (VPN) disponível para o navegador da Google, com selo de autenticidade e mais de 100 mil instalações, além de anos de operação dentro da Chrome Web Store.

De acordo com o documento, o comportamento da extensão mudou nos últimos meses — a ponto de ela agora até fazer capturas da tela do usuário sem permissão e enviar o conteúdo para servidores próprios, mesmo que na tela estejam informações privadas.

De VPN a um spyware

- Segundo a Koi Security, o funcionamento da FreeVPN.One começou a levantar suspeitas pela alta quantidade de permissões pedidas pela VPN — mais do que o padrão já alto desse tipo de ferramenta. Ela solicita autorização, por exemplo, para acessar uma lista de todos os sites que você visita;

- Ao obter esse privilégio em abril de 2025, a extensão recebeu uma nova atualização que adicionou um recurso chamado “AI Threat Detector”, ou Detector de Ameaças com IA. Em teoria, ele deveria ‘ler’ a página visitada em busca de potenciais riscos para o usuário;

- Além disso, a ferramenta também registrou um servidor no domínio aitd.one, que passou a ser utilizado como o local de envio dos conteúdos que eram capturados e analisados pela extensão;

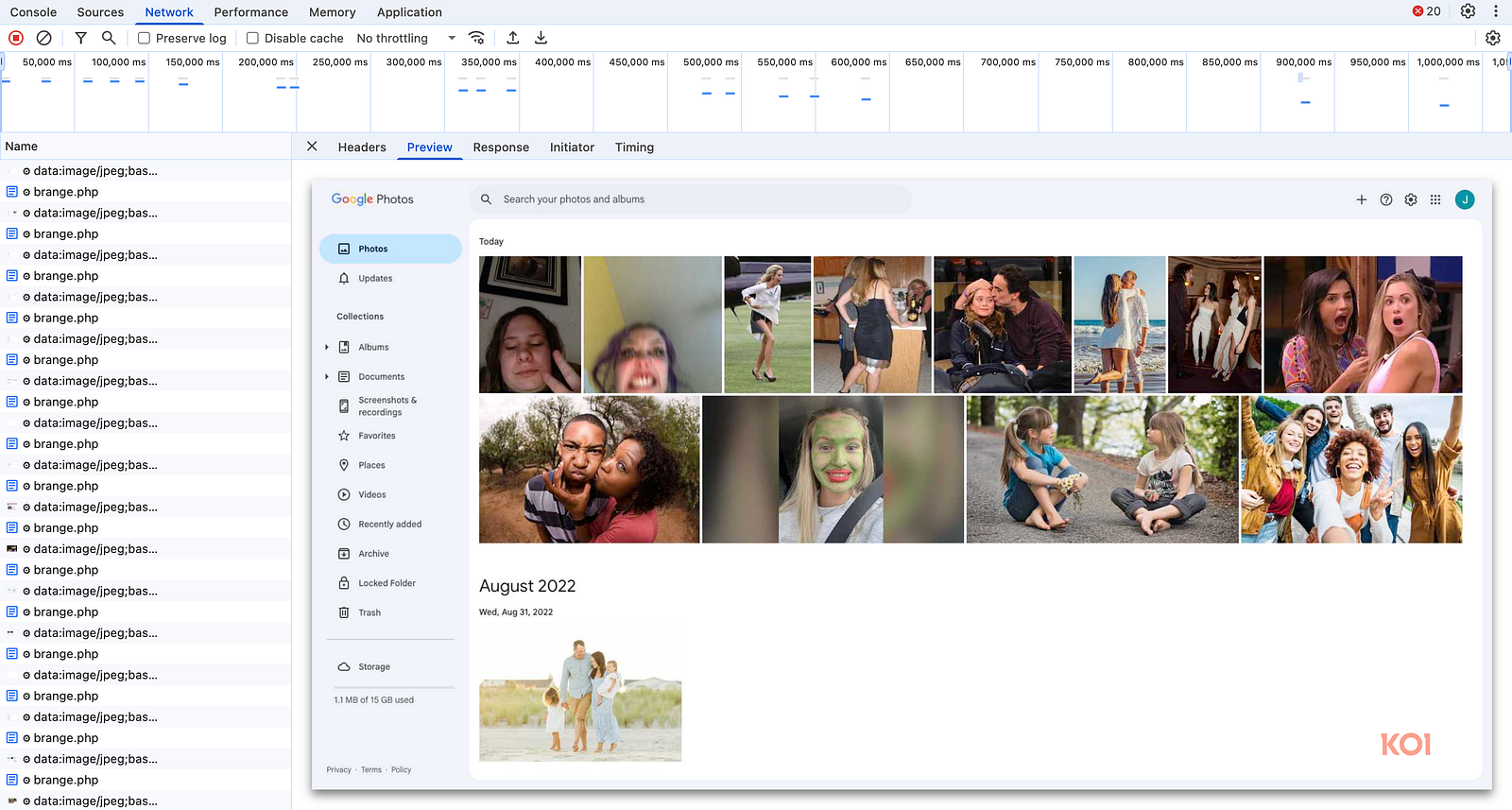

- Em julho de 2025, veio a ação que fez os pesquisadores considerarem ele um spyware: na versão 3.1.3 da VPN, ela passou a fazer capturas de tela de absolutamente qualquer página visitada pelo usuário, independente do conteúdo e sem pedir qualquer autorização, enviando os arquivos ao servidor próprio;

- Isso significa que abas do Google Fotos, planilhas de trabalho, caixa de entrada do email e outros sites privados estão potencialmente expostos a essa ferramenta, além de outros dados do aparelho — sendo que o usuário nem sequer é avisado que uma captura está em andamento;

Para tentar cobrir os próprios rastros, a VPN teria adicionado mecanismos de criptografia padrão AES-256. A Google, até o momento, não se manifestou sobre o caso e nem sinalizou a extensão como perigosa.

O que diz a empresa

O laboratório de cibersegurança enviou perguntas para a desenvolvedora da FreeVPN.One, mas considerou as respostas insuficientes e incoerentes com o funcionamento do serviço.

De acordo com a companhia, a captura de telas é um recurso de “escaneamento de plano de fundo” ligado apenas quando o domínio é considerado suspeito pela VPN — o que os testes mostraram não ser verdade.

Além disso, ela disse ter “planos” para mudar a função para algo opcional em uma futura atualização, mas isso ainda não aconteceu e o recurso permanece ligado sem exigir autorizações.

O desenvolvedor alega que não armazena as capturas de tela, mas não apresentou evidências ou o código da extensão para provar. Ele ainda não respondeu contatos após os pesquisadores pedirem detalhes da empresa, como um perfil no LinkedIn ou GitHub. Tudo o que foi enviado é uma página de uma companhia de softwares genérica e hospedada gratuitamente.

Quer continuar informado sobre as principais novidades de cibersegurança e ameaças de proteção digital? Confira a seção sobre este tema no site do TecMundo!