Embora seja um facilitador, a tecnologia do NFC também é um prato cheio para criminosos. O recurso, chamado comumente de pagamento por aproximação, é alvo de um novo golpe que imita um aplicativo para proteger cartões, o PhantomCard – quando a vítima registra o cartão, tem seus dados roubados.

Esse malware foi descoberto por pesquisadores da Threat Fabric, que identificaram uma série de ataques no Brasil. O principal suspeito por trás dessas fraudes é o hacker “Go1ano”, que já esteve relacionado com outros golpes ligados ao setor bancário no passado.

- Entenda:

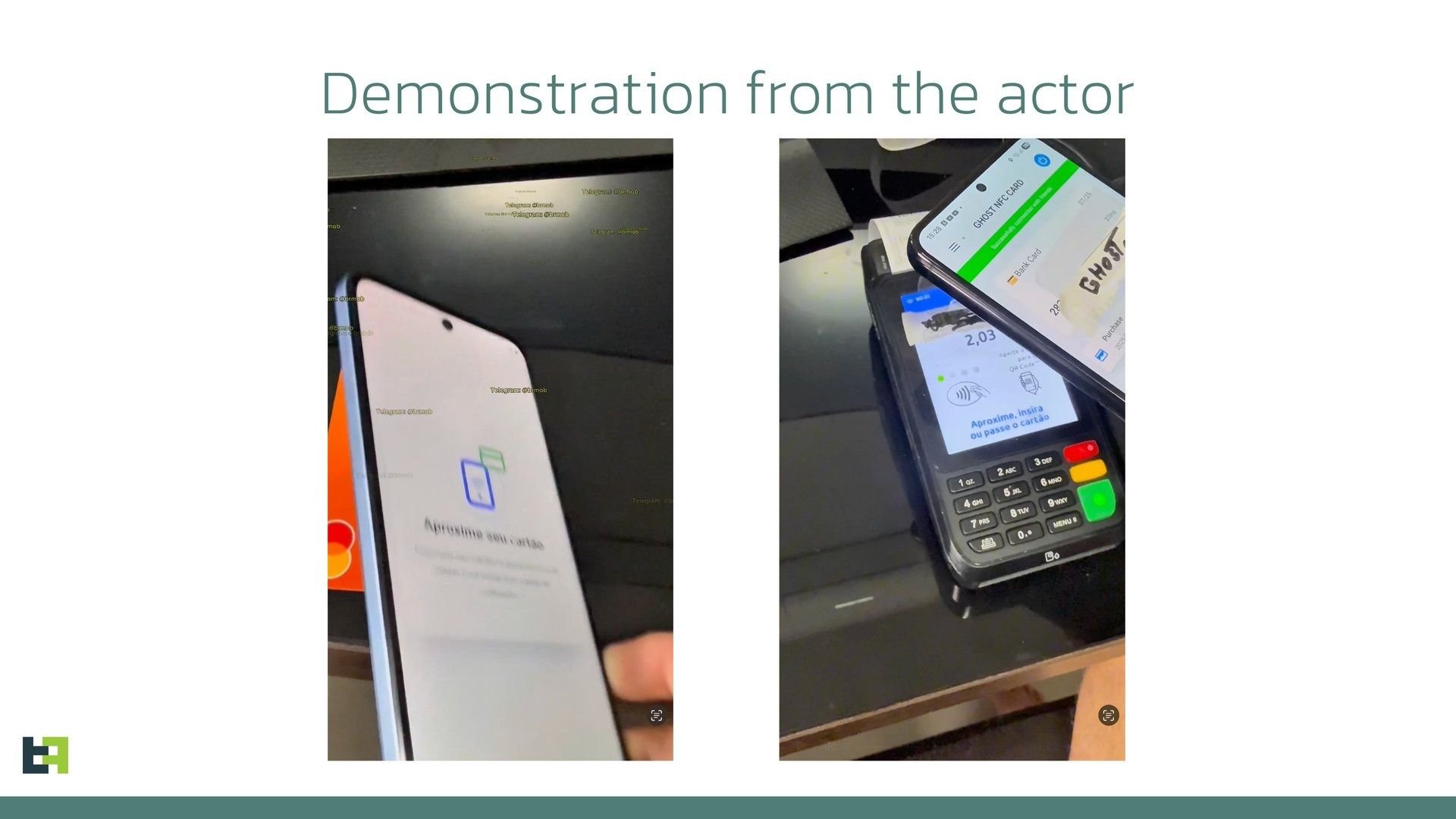

Uma característica distinta desse malware é que ele funciona como um “relé de dados”. Diferente de outros golpes que pegam dados presentes em um celular, o PhantomCard usa a tecnologia do NFC como uma ponte, e quando a vítima aproxima seu cartão, os dados são retransmitidos automaticamente para o atacante.

Como o golpe do NFC funciona?

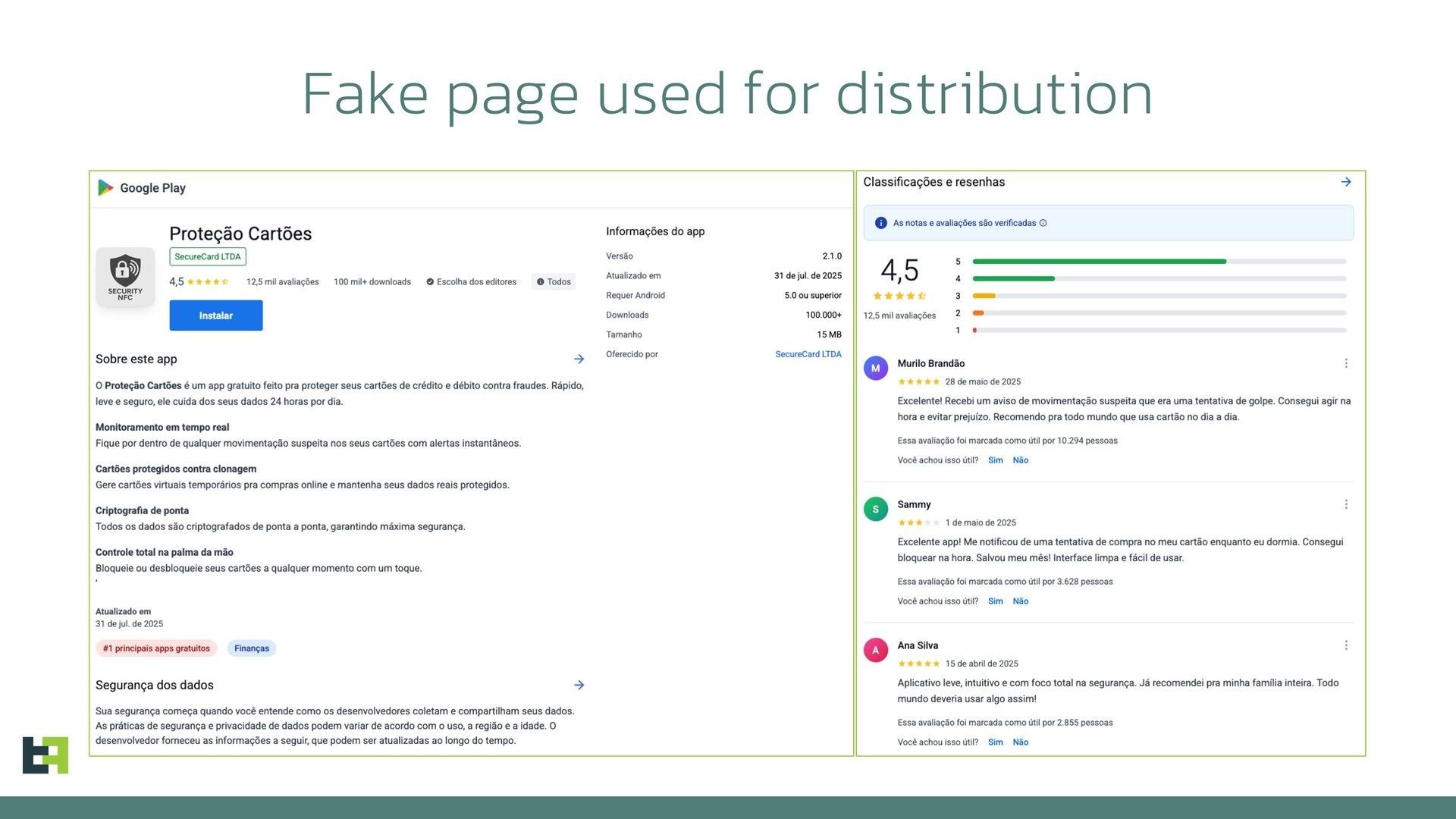

Assim como diversos golpes recorrem a técnicas de engenharia social para enganar suas vítimas, o PhantomCard não é nada diferente. Na verdade, essa fraude usa a técnica de phishing, que recorre a sites falsos ou emails adulterados para roubar informações.

O atacante “Go1ano” criou uma página da Play Store na internet extremamente similar ao marketplace real. Lá, reside o falso app “Proteção Cartões”, que tem até mesmo avaliações de usuários falsificadas para passar a sensação de segurança inexistente. Basta baixar e instalar o app para o golpe realmente começar.

- Após instalado e aberto, o app solicita que o usuário posicione seu cartão na parte traseira do celular’;

- Com isso feito, o malware identificará e lerá os dados do cartão;

- Durante a leitura, os dados já serão prontamente enviados ao criminoso, que terá em mãos o número e nome do cartão;

- Depois, o malware pede que a vítima insira a senha de quatro ou seis dígitos do cartão;

- A parte final do golpe exibe uma mensagem de processamento dos dados, como se o app realmente estivesse criando camadas de proteção.

Com todas essas etapas concluídas, o golpe está feito. A tecnologia de NFC envia ao cibercriminoso o número, nome e data de vencimento do cartão. O último encaixe do quebra-cabeça era senha, pedida posteriormente pelo aplicativo, e com tudo isso, a fraude é finalizada.

NFC na mira do crime

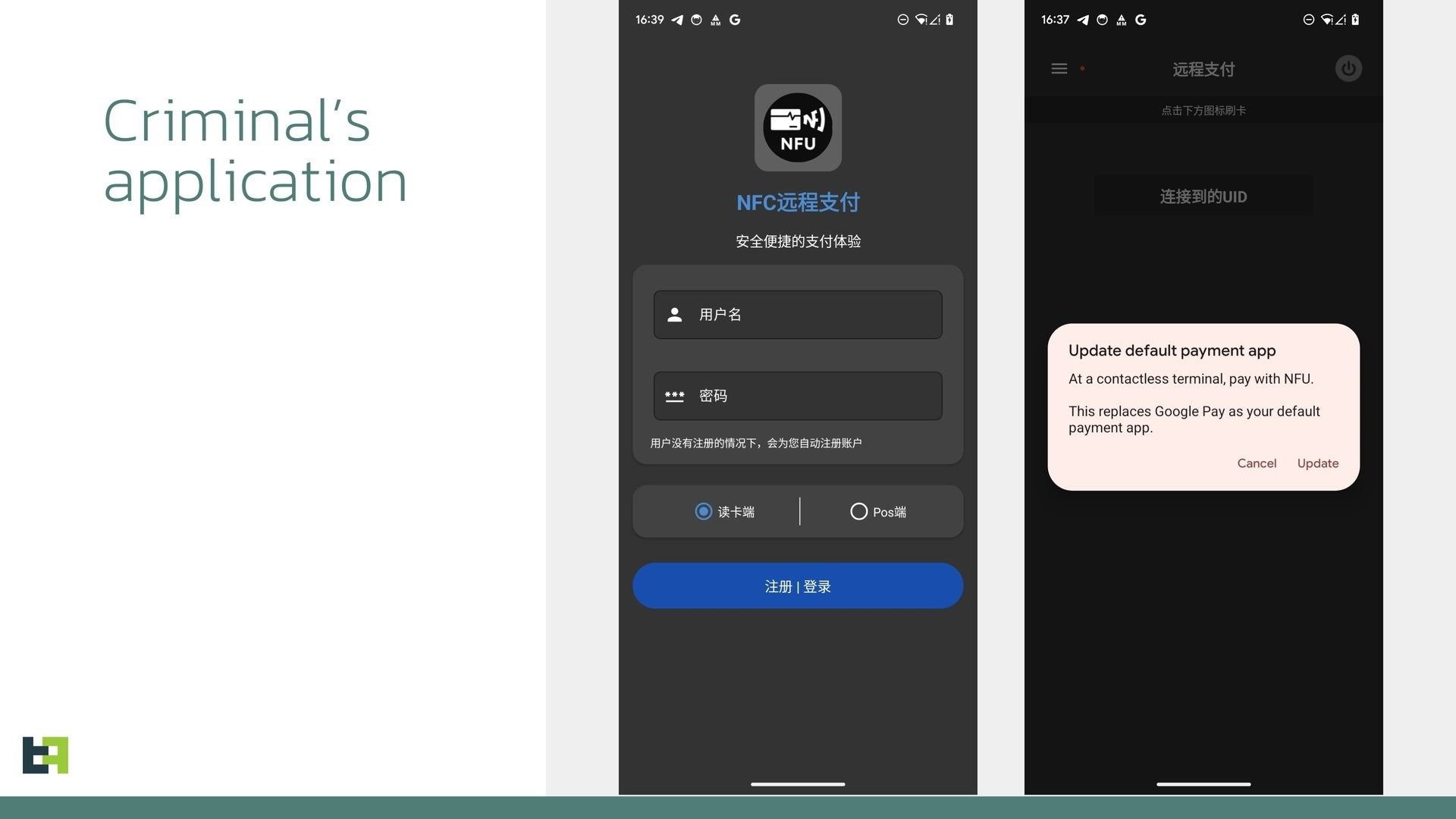

Ao analisar as raízes do PhantomCard, os pesquisadores da Threat Fabric descobriram não somente a origem chinesa desse malware, como também seu real nome. Esse é o NFU Pay, um serviço clandestino amplamente disponível no mercado de crimes cibernéticos e similar a outras fraudes, como o SuperCardX e o KingNFC.

A conclusão dos especialistas é que Go1ano comprou uma versão modificada e especialmente desenvolvida para o nosso sistema bancário. O motivo? A sigla “baxi”, palavra chinesa para “Brasil”, foi encontrada nas linhas de código do malware, indicando que o software foi customizado para funcionar aqui.

No entanto, o próprio Go1ano explica em um canal do Telegram que essa aplicação funciona globalmente. A mensagem automatizada no app de conversas indica que o serviço é “100% indetectável” e tem compatibilidade na Europa, América Latina, África, China, EUA e Japão.

Vale notar, inclusive, que o hacker é considerado agora como uma espécie de “distribuidor local” para o PhantomCard. Com a venda irrestrita do malware no Telegram, talvez seja questão de tempo até que mais golpes sejam descobertos por pesquisadores e autoridades no futuro.

Para mais informações sobre novos golpes e segurança no mundo da tecnologia, fique ligado no site do TecMundo.