Imagina comprar um aspirador robô e, ao fazer um experimento, acabar controlando todos os aspiradores DJI Romo do mundo com um controle de PlayStation 5. Foi isso que aconteceu com Sammy Azdoufal. A ideia original era simples. Ele tinha acabado de comprar um DJI Romo e achou que seria divertido conectá-lo a um controle de PlayStation 5. Azdoufal lidera a estratégia de IA em uma empresa de aluguel por temporada, mas não é exatamente um hacker profissional.

A DJI, após contato, admitiu uma “falha de validação de permissões no backend” e realizou a correção. Detalhes abaixo.

No entanto, quando começou a desenvolver um aplicativo caseiro de controle remoto, ele conseguiu, inesperadamente, entrar em contato com os servidores da DJI. O app não respondeu apenas com os dados do robô dele, mas com os dados de praticamente todos.

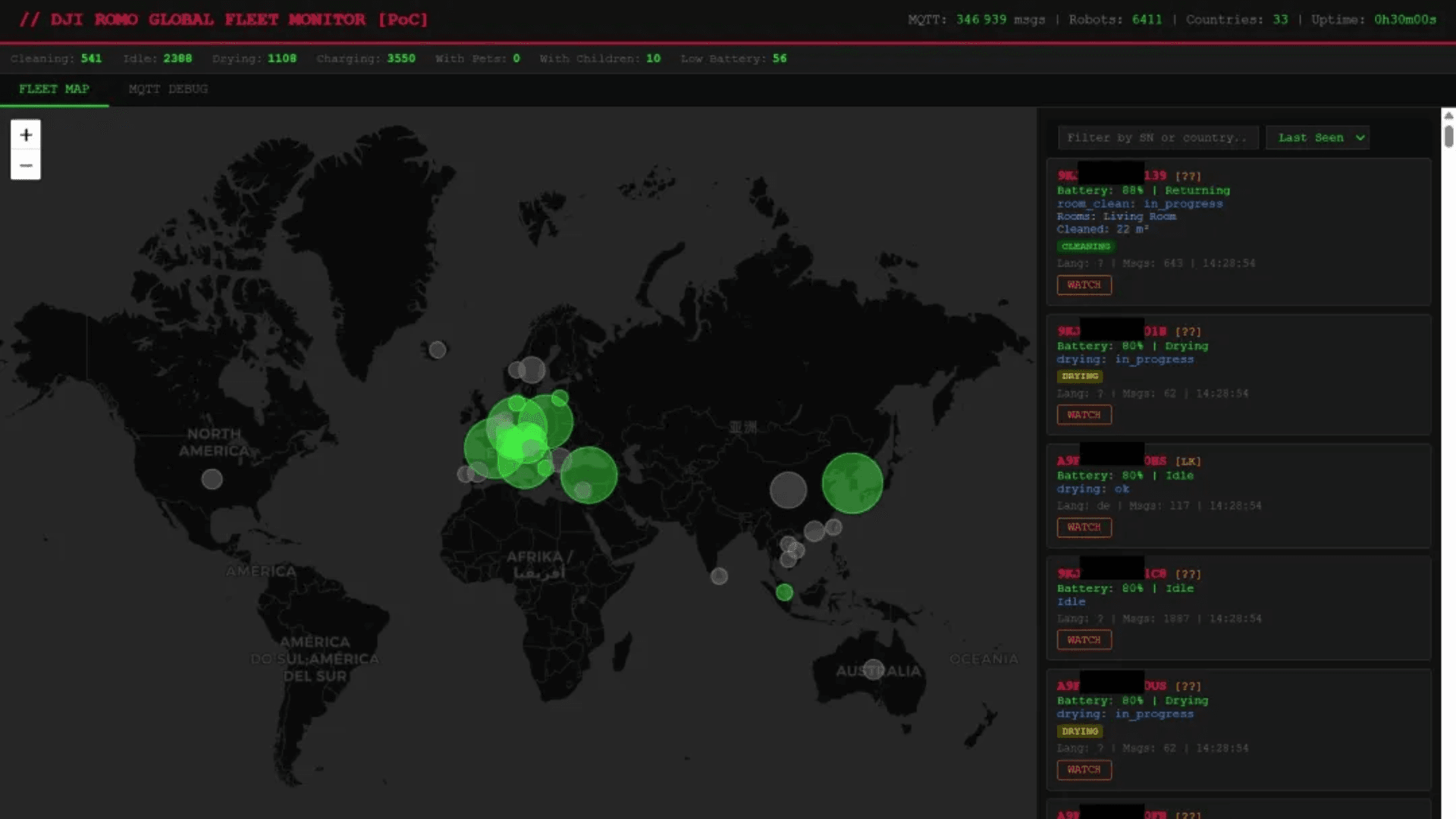

Em apenas 9 minutos de demonstração ao vivo para o The Verge, o laptop de Azdoufal já havia catalogado 6.700 dispositivos em 24 países e coletado mais de 100 mil mensagens. Se incluídas as estações portáteis DJI Power, que se comunicam com os mesmos servidores, o número passa dos 10 mil dispositivos.

Cada um deles enviando pacotes de dados a cada três segundos, incluindo número de série, quais cômodos estavam limpando, o que haviam visto, quanto tinham percorrido, quando estavam voltando para a base e quais obstáculos encontraram pelo caminho. Tudo aparecendo lentamente em um mapa-múndi, em tempo real.

Uma demonstração difícil de acreditar

O jornalista do The Verge chegou a se perguntar se a IA estava “alucinando” os dispositivos, afinal, Azdoufal havia desenvolvido o aplicativo com ajuda do Claude Code, ferramenta de programação com IA da Anthropic. Para confirmar, o jornalista pediu ao colega Thomas Ricker, que havia acabado de avaliar o DJI Romo, o número de série do aparelho.

Com apenas os 14 dígitos, Azdoufal localizou o robô, identificou corretamente que ele estava limpando a sala de estar e que a bateria marcava 80%. Em seguida, o dispositivo gerou e transmitiu uma planta completa da casa, com formato e dimensões corretas de cada cômodo. Tudo isso a partir de um laptop em outro país.

Depois, ele foi além e acessou o feed de vídeo ao vivo do robô ignorando completamente o PIN de segurança, entrou no cômodo e acenou para a câmera enquanto o jornalista assistia à distância.

Separadamente, Azdoufal compartilhou uma versão de leitura do aplicativo com Gonzague Dambricourt, CTO de uma consultoria de TI na França, que confirmou ter conseguido assistir remotamente à câmera de um Romo antes mesmo de parear o aparelho.

Ele não hackeou nada

Azdoufal não usou nenhuma técnica sofisticada. Bastou extrair o token de autenticação do próprio Romo, a chave que prova ao servidor que você é o dono do dispositivo, e os servidores da DJI simplesmente entregaram os dados de todo mundo junto. Sem força bruta, sem exploits, sem nada.

“Não infringi nenhuma regra, não burlei, não quebrei”, disse. O problema estava nos controles de acesso do lado da DJI. Qualquer cliente autenticado no sistema conseguia, na prática, assinar um “canal geral” e receber mensagens de todos os dispositivos conectados.

Ele também mostrou que o acesso se estendia a servidores de pré-produção e aos servidores ativos dos EUA, China e União Europeia. A ferramenta, segundo ele, apagava os dados ao ser fechada.

A DJI corrigiu, mas não de vez

Alertada por Azdoufal e pela publicação, a DJI bloqueou o acesso em menos de 24 horas. A empresa admitiu uma “falha de validação de permissões no backend”, reconheceu que precisou de dois patches para concluir a correção e informou que a comunicação entre dispositivo e servidor sempre foi criptografada via TLS, sem transmissão em texto puro.

Informou ainda que dados de usuários europeus ficam armazenados em infraestrutura da AWS nos Estados Unidos, não na Europa.

O problema é que a criptografia no transporte não resolve tudo. “TLS protege o ‘cano’, não o que está dentro dele para outros participantes autorizados”, explicou Azdoufal. Dentro do servidor, qualquer usuário autenticado podia ler o que queria.

O pesquisador de segurança Kevin Finisterre afirma que, o fato de “um servidor estar nos EUA não impede, de forma alguma, que funcionários da DJI na China tenham acesso”.

Segundo Azdoufal, ainda existem vulnerabilidades abertas. Uma permite ver o vídeo do Romo sem o PIN de segurança. Outra é grave o suficiente para o site ter optado por não divulgar até a empresa corrigir. A DJI disse, em 17 de fevereiro, que a correção deve vir em semanas.

“Só quero que isso seja corrigido”

Questionado sobre ter tornado o caso público rapidamente, sem seguir protocolos formais de divulgação responsável, Azdoufal foi direto: ele não é profissional de segurança, não hackeou nada e não expôs dados sensíveis. Estava simplesmente tuitando ao vivo o que acontecia enquanto tentava controlar o robô com um controle de videogame.

“Sim, eu não sigo as regras, mas muita gente fica presa ao programa de bug bounty por dinheiro. Eu não me importo, só quero que isso seja corrigido. Seguir todas as regras talvez tivesse feito essa brecha durar muito mais”, disse.

Ele também afirmou não acreditar que a DJI teria descoberto o problema sozinha em janeiro, e demonstrou irritação com as respostas “robóticas” recebidas por DM no X em vez de um contato por e-mail.

No fim, pelo menos uma coisa deu certo, Sammy conseguiu controlar o Romo com um controle de PlayStation.

Acompanhe o TecMundo nas redes sociais. Para mais notícias de segurança e tecnologia, inscreva-se em nossa newsletter e canal do YouTube.